La vidéo suivante montre comment ouvrir une session OpenID Connect en un clic et sans mot de passe :

Pour fonctionner, NoPassConnect nécessite :

![]() l’application mobile NoPassConnect installée sur un smartphone. Celui-ci doit être connecté à Internet ou connecté au réseau WiFi de l’entreprise ce qui permet une utilisation sanctuarisée dans un espace restreint.

l’application mobile NoPassConnect installée sur un smartphone. Celui-ci doit être connecté à Internet ou connecté au réseau WiFi de l’entreprise ce qui permet une utilisation sanctuarisée dans un espace restreint.

![]() un serveur OAuthSD avec le module d’identification NoPassConnect.

un serveur OAuthSD avec le module d’identification NoPassConnect.

Les applications compatibles OpenID Connect n’ont pas besoin d’être modifiées.

OAuthSD peut intégrer NoPassConnect comme méthode d’identification primaire, qui remplacera avantageusement des systèmes fondés sur des lecteurs de carte par exemple.

NoPassConnect peut également être utilisé comme identification secondaire (Identification à deux facteurs, TFA).

Les avantages de NoPassConnect :

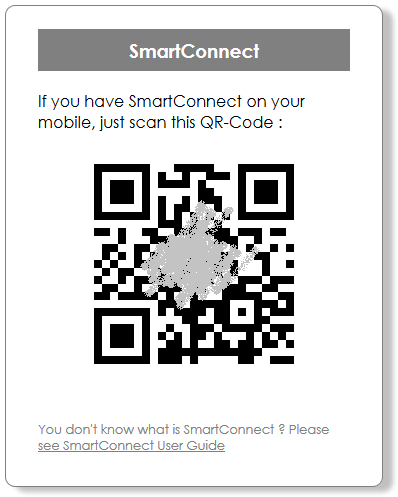

![]() Productivité : NoPassConnect permet une connexion ultra-rapide en mode SSO : il suffit de scanner un QR-Code présenté à l’écran par OAuthSD (une fois au début d’une séance de travail), le reste est automatique.

Productivité : NoPassConnect permet une connexion ultra-rapide en mode SSO : il suffit de scanner un QR-Code présenté à l’écran par OAuthSD (une fois au début d’une séance de travail), le reste est automatique.

SmartConnect élimine le besoin de mot de passe et épargne le temps perdu à rétablir les identifiants égarés.

![]() Economie : NoPassConnect est installé sur un mobile ordinaire [2] sans nécessiter de matériel supplémentaire ni de protocoles d’installation complexes. Une entreprise peut envisager d’équiper un très grand nombre d’utilisateurs, y compris extérieurs, pour une fraction du prix d’un système d’identification matériel, avec un gain de temps pour l’administration et la maintenance. C’est l’idéal pour le télétravail !

Economie : NoPassConnect est installé sur un mobile ordinaire [2] sans nécessiter de matériel supplémentaire ni de protocoles d’installation complexes. Une entreprise peut envisager d’équiper un très grand nombre d’utilisateurs, y compris extérieurs, pour une fraction du prix d’un système d’identification matériel, avec un gain de temps pour l’administration et la maintenance. C’est l’idéal pour le télétravail !

![]() Faible surface d’attaque : les mots de passe sont le maillon faible de l’identification. NoPassConnect les remplace par des informations cryptographiques robustes, à usage unique.

Faible surface d’attaque : les mots de passe sont le maillon faible de l’identification. NoPassConnect les remplace par des informations cryptographiques robustes, à usage unique.

Les échanges sont limités à une liaison cryptée mobile-serveur OAuthSD.

Il n’y a pas de logiciel à installer sur les stations de travail ou sur les navigateurs (contrairement à un lecteur d’ID card) ; ceux-ci n’interviennent pas dans le protocole d’identification de NoPassConnect, ni a fortiori leurs liaisons publiques, ce qui permet d’éviter deux cibles d’attaques particulièrement vulnérables.

De plus :

NoPassConnect est fondé sur une communication par le réseau de données mobiles (et non l’Internet) entre un mobile connecté et le serveur d’authentification (OP) auquel les applications ont délégué l’identification des utilisateurs.

NoPassConnect ne répond jamais à une demande et ne nécessite pas d’entrée au clavier (pas d’identifiant, de mot de passe ou de code) ce qui ferme la plupart des possibilité d’attaques et distingue la solution de ses concurrentes.

Ces deux caractéristiques sont innovantes et constituent un apport original.

![]() Sécurité : Mieux qu’un mot de passe qui peut être compromis, un smartphone est un objet très personnel, mieux gardé par son propriétaire que tout autre objet. Sa perte ou son vol sont rapidement constatés (alors qu’il n’y a généralement pas moyen de savoir si un mot de passe a été compromis), ce qui permet à un administrateur d’invalider rapidement son enregistrement sur le serveur OAuthSD.

Sécurité : Mieux qu’un mot de passe qui peut être compromis, un smartphone est un objet très personnel, mieux gardé par son propriétaire que tout autre objet. Sa perte ou son vol sont rapidement constatés (alors qu’il n’y a généralement pas moyen de savoir si un mot de passe a été compromis), ce qui permet à un administrateur d’invalider rapidement son enregistrement sur le serveur OAuthSD.

De plus, les smartphones sont équipés de systèmes de reconnaissance biométrique de plus en plus performants. L’identification au moyen du smartphone permet donc de préjuger valablement de l’identité de l’utilisateur final.

![]() Segmentation géographique : Par défaut, l’usage de NoPassConnect peut se faire à partir de n’importe quelle connexion de données, qu’il s’agisse du réseau d’un opérateur ou d’un réseau WiFi. L’usage de NoPassConnect peut-être limité au réseau WiFi de l’entreprise, jusqu’à sélectionner par leur IP locale les bornes autorisées. Il serait également possible d’autoriser une connexion domestique donnée pour permettre le travail à domicile. Il est également possible, sur un réseau d’entreprise, de définir les postes de travail capables ou non de se connecter avec NoPassConnect .

Segmentation géographique : Par défaut, l’usage de NoPassConnect peut se faire à partir de n’importe quelle connexion de données, qu’il s’agisse du réseau d’un opérateur ou d’un réseau WiFi. L’usage de NoPassConnect peut-être limité au réseau WiFi de l’entreprise, jusqu’à sélectionner par leur IP locale les bornes autorisées. Il serait également possible d’autoriser une connexion domestique donnée pour permettre le travail à domicile. Il est également possible, sur un réseau d’entreprise, de définir les postes de travail capables ou non de se connecter avec NoPassConnect .

![]() Authentification : NoPassConnect impose l’identifiant OpenID de l’utilisateur, qui est intégré au moment de la configuration initiale du mobile sous le contrôle d’un administrateur. Au cours de cette opération, le mobile doit scanner un QR-Code présenté par l’administrateur, ce qui permet d’identifier l’utilisateur avec rigueur ( à l’opposé de l’enregistrement à distance tel que pratiqué par WebAuthn par exemple ).

Authentification : NoPassConnect impose l’identifiant OpenID de l’utilisateur, qui est intégré au moment de la configuration initiale du mobile sous le contrôle d’un administrateur. Au cours de cette opération, le mobile doit scanner un QR-Code présenté par l’administrateur, ce qui permet d’identifier l’utilisateur avec rigueur ( à l’opposé de l’enregistrement à distance tel que pratiqué par WebAuthn par exemple ).

Les administrateurs peuvent affecter en temps réel les autorisations ou dénier les accès. Plusieurs dispositifs permettent de détecter et de bloquer automatiquement des usages détournés, comme par exemple l’utilisation d’une autre station de travail que celles qui auront été autorisées, etc.

En résumé, les avantages déterminants pour la sécurité des données d’une entreprise sont : l’utilisation de moyens privés, l’identification de l’utilisateur assurée par un administrateur, la possibilité de limiter l’usage à des lieux déterminés.

Entendu ...

Bah, trop simple le QR-Code qui sert de mot de passe !

Pas du tout : le QR-Code n’est qu’un identifiant de session pour les échanges qui vont suivre entre le serveur et le smartphone. Il est éphémère et ne peut donc être réutilisé. L’authentification résulte d’un échange de données faisant appel à des techniques cryptographiques fortes. Le navigateur n’intervient pas dans les échanges qui se font directement entre le smartphone et le serveur OAuthSD.

Ah oui, c’est un Time-based One-time Password (TOTP) comme Google Authenticator !

Eh bien non :

NoPassConnect est un dispositif privé, ne faisant pas appel à des systèmes tiers, pour une meilleure sécurité et une parfaite confidentialité.

NoPassConnect impose l’identité de l’utilisateur de l’entreprise, configurée par un administrateur. Un TOTP ne fait que vérifier que l’utilisateur est bien celui qui s’est inscrit lui-même sur le système. En somme, un TOTP protège l’utilisateur tandis que NoPassConnect protège l’entreprise propriétaire du serveur OAuthSD.

OAuthSD propose le TOTP Google Authenticator pour l’authentification à deux facteurs : jugez de la différence par vous même.

Ah oui, c’est comme la confirmation par SMS !

Eh bien non :

Le 2FA par SMS n’est pas sécurisé, alors que NoPassConnect échange des données cryptées sur un canal sécurisé avec SSL/TLS.

De plus le code reçu par SMS doit être retourné par le même canal (le navigateur), ce qui ouvre la porte à de nombreuses techniques d’interception telles que le l’ingénierie sociale, l’interception de trafic, le key-login ; avec NoPassConnect le navigateur n’intervient pas dans ces échanges,l’identification se fait entre le smartphone et le serveur OAuthSD.

Et si c’est l’utilisateur final lui-même qui a fourni son numéro de portable au moment de son inscription, on n’a absolument aucune information sur son identité réelle ! NoPassConnect impose la configuration du smartphone sous le contrôle d’un administrateur.

J’ai trouvé : c’est comme WebAuthn !

C’est assez proche en apparence, mais très différent : NoPassConnect concoure à l’ouverture et à la fermeture d’une session OpenID Connect à partir d’une application qui lui est extérieure, tandis que WebAuthn se limite à l’identification directe de son porteur.

C’est également très différent en termes de sécurité :

WebAuthn présente un désavantage important pour la sécurité d’une entreprise : comme la plupart des système de login, WebAuthn est un système public dans le sens où c’est l’utilisateur qui enregistre de façon anonyme son mobile, rien ne permet de l’identifier. Permettre à un utilisateur de s’enregistrer sans qu’il y ait une étape d’identification physique, c’est exactement comme lui permettre de fabriquer lui-même sa carte d’identité, et encore : en remplaçant son nom par un pseudo.

A l’inverse, l’enregistrement d’un mobile NoPassConnect est fait à l’initiative et sous le contrôle d’un administrateur de l’entreprise, en présentiel, ce qui permet d’enregistrer dans le serveur OpenID Connect l’identité réelle de l’utilisateur.

Enfin, répétons-le : avec NoPassConnect, le navigateur n’intervient pas dans le processus d’identification qui se fait directement entre le smartphone et le serveur OAuthSD.

Ah oui, c’est un peu comme un lecteur d’ID card ...

Presque ! En mieux :

C’est plus économique, plus facile à déployer, moins vulnérable.

De plus, NoPassConnect n’étant pas lié physiquement à un poste de travail, il peut être déployé hors du périmètre de l’entreprise. Cela n’interdit pas de limiter l’utilisation de NoPassConnect à un ou plusieurs postes de travail, c’est l’un des avantages de scanner le QR-Code affiché par le poste de travail !

Enfin, si un utilisateur peut oublier sa carte dans le lecteur en quittant le bureau, il est probable qu’il n’oubliera pas de prendre son smartphone avec lui...