L’utilisateur final est la personne qui utilise les applications compatibles OpenID Connect. C’est à elle que sont présentées les demandes d’authentification pour se connecter aux applications, ainsi que les demandes de consentement pour accéder à ses données personnelles.

Inscription : pourquoi tant de données à remplir ?

OAuth Server by DnC est un système permettant aux propriétaires des applications d’obtenir une confiance raisonnablement élevée quant à l’identité des utilisateurs, avant de leur accorder un accès. C’est une sécurité pour les propriétaires de données personnelles situées sur des ressources protégées par OAuth Server by DnC. C’est également une sécurité pour tout utilisateur des applications auxquelles ils se sont connectés à l’aide de ce serveur, qui contribue à éviter qu’un acteur mal intentionné se substitue à eux.

Que faites vous des données me concernant ?

Tout d’abord vous observerez que les données demandées sont orientées sur l’identification d’une personne morale (et non nécessairement un individu) ainsi que sur sa présence sur le web.

Ces données ne sont utilisées que pour des contrôles automatiques ou visuels (fondés sur les informations disponibles au public sur le web) de l’identité numérique de l’utilisateur, ne sortent pas du serveur, et, a fortiori, ne sont pas communiquées à des tiers.

Notez que les serveurs OAuthSD sont privés : ils appartiennent et sont gérés par des sociétés privées avec lesquelles vous avez accepté de travailler. Leur intérêt est de faire du bon travail pour vous, de ne pas vendre vos données à d’autres personnes ni de les laisser fuir à l’extérieur.

Login : pourquoi me demande-t-on mon E-mail plutôt qu’un pseudo ?

L’E-mail est utilisé comme identifiant (login) dans la procédure d’authentification, concurremment avec un mot de passe.

L’E-mail est nécessaire pour assurer la validation de l’inscription, et peut être utilisé par la suite par le serveur d’authentification par exemple pour une procédure de récupération de mot de passe oublié.

Nous pensons qu’il y a peu de chance que vous oubliiez votre E-mail. De plus, un E-mail est un identifiant unique, contrairement à un pseudonyme.

Votre E-mail ne sera pas communiqué aux applications clientes ni à aucun tiers, il reste secret au sein du serveur d’authentification.

Qu’est-ce qu’un compte OpenID Connect ?

Le fait de s’inscrire une fois sur le serveur et d’utiliser ce compte sur de nombreuses applications s’appelle l’enregistrement unique ( en anglais "Single Sign On", SSO).

Dans certaines sociétés, la création du compte peut être faite à l’avance par l’administrateur.

Quelle est la différence entre "authentifié" et "connecté" ?

Avant d’être confronté à OIDC, vous étiez habitué à vous "connecter" à une application. Vous suiviez une boîte de dialogue de connexion / mot de passe (à l’intérieur de l’application) vous permettant d’être "connecté". On disait également que l’application vous était "connectée".

Avec OIDC, la boîte de dialogue de connexion est créée par le serveur (en dehors de l’application). Vous êtes "authentifié" sur le serveur OIDC. Il en résulte également que l’application vous est "connectée".

Vous pouvez utiliser cette authentification pour connecter d’autres applications clientes enregistrées sur le serveur OIDC.

Qu’est-ce que l’"agent utilisateur " et que signifie "même agent utilisateur’ ?

La plupart du temps, le terme "agent utilisateur" désigne votre navigateur.

"Même agent utilisateur" désigne le même type de navigateur ouvert sur le même poste de travail. Il peut être ouvert dans plusieurs onglets ou dupliqué dans plusieurs fenêtres. Mais ni avec un type de navigateur différent (par exemple, Chrome ou Firefox) ni de postes de travail différents.

Certaines applications exécutées sur votre poste de travail peuvent agir en tant qu’agent utilisateur. Techniquement, "même agent d’utilisateur" signifie que les différents agents d’utilisateur (instances de navigateur et applications locales) partagent les mêmes cookies et sont donc inclus dans la même session OIDC.

Quelle est la différence entre "authentifier" et "ré-authentifier" ?

Lorsque vous vous authentifiez sur un agent utilisateur particulier, cet agent utilisateur reçoit du serveur un "cookie SLI". Tant que ce cookie est valide, si vous devez vous authentifiez à nouveau, dans la plupart des cas, vous serez ré-authentifié de manière transparente. On parle de "ré-authentification silencieuse", en anglais Silent Reauthentication (SRA).

Cela inclut la connexion transparente à une autre application. C’est la connexion unique (en anglais "Single Login In", SLI). La plupart du temps, SLI est mentalement inclus dans SSO, mais ce n’est pas la même chose et tous les serveurs OIDC ne le font pas de manière native, comme le fait OAuthSD.

C’est le travail formidable que fait OAuthSD pour vous !

Qu’est ce qui peut bien nécessiter une nouvelle authentification ?

Il y a bien des circonstances dans lesquelles, sans OAuthSD, vous devriez vous identifier plusieurs fois au cours d’une même journée (la procédure classique de login et de mot de passe) :

![]() en fin de la session de votre application,

en fin de la session de votre application,

![]() après une perte de connexion réseau ou Internet,

après une perte de connexion réseau ou Internet,

![]() après un redémarrage de votre poste de travail,

après un redémarrage de votre poste de travail,

![]() après une fermeture soudaine et redémarrage de l’application,

après une fermeture soudaine et redémarrage de l’application,

![]() pour vous connecter à une application particulièrement protégée et qui n’accepte pas la connexion automatique, etc.

pour vous connecter à une application particulièrement protégée et qui n’accepte pas la connexion automatique, etc.

Avec OAuthSD, tant que le cookie SLI est valide, vous vous re-authentifiez de façon transparente. Vous pouvez même lancer de nouvelles applications et être automatiquement connecté.

Cependant, vous devrez vous authentifier à nouveau lorsque le cookie SLI n’est plus valide. Ceci est évidemment le cas après la fermeture de la session OIDC Connect.

Cela peut également arriver si vous quittez votre travail pendant une longue période sans fermer la session OIDC Connect (mauvaise habitude !), Sinon vous serez averti de la fin imminente de la session et pourrez l’étendre.

Il existe également des cas de destruction de session provoquant une nouvelle authentification. Cela sert à vous protéger en cas de suspicion d’attaque.

Bien évidemment, vous devrez vous authentifier à nouveau si vous changez de navigateur ou de poste de travail (le cookie SLI n’est valable que pour un seul user-agent).

Certaines applications demandent une authentification alors que je suis déjà connecté

Certaines applications doivent être particulièrement protégées du fait de leur sensibilité par rapport aux données sensibles. Elles ont été configurées pour ne pas accepter la connexion unique (SLI).

D’où puis-je me connecter et que signifie "dans le domaine de l’entreprise" ?

Il est recommandé aux entreprises de limiter géographiquement l’accès depuis tout ou partie de leur intranet, à partir d’Internet, ou d’établir des procédures spéciales pour se connecter en dehors de ces zones.

La définition d’un domaine d’entreprise (corporate realm) inclut les zones à partir desquelles vous pourrez vous authentifier auprès du serveur OIDC. Nous dirons que vous êtes "dans le domaine de l’entreprise" pour indiquer que vous êtes en mesure d’atteindre un serveur OIDC particulier.

Veuillez noter que la définition du domaine d’entreprise dépend de la configuration du réseau (routeurs et pare-feu) définie par l’administrateur. Ce n’est pas un service du serveur OAuthSD.

Dans toute la documentation, sauf mention contraire, nous supposons que vous êtes "à l’intérieur du domaine de l’entreprise".

Que sont les applications clientes ?

Les applications clientes sont enregistrées sur un serveur OIDC, ce qui leur permet de déléguer votre authentification.

Dans toute la documentation, sauf mention contraire, "application" désigne une application cliente enregistrée sur le serveur OIDC du domaine de l’entreprise considéré.

Traitement de la session OpenID Connect

Qu’est-ce qu’une session OpenID Connect ?

Une session OIDC est établie sur le serveur à la première authentification en début de journée.

Cette session dure généralement plusieurs heures et peut être prolongée si vous continuez à travailler. Pendant ce temps, vous pourrez vous connecter à d’autres applications sans avoir à vous authentifier à nouveau.

Comment je vois le statut de la session OpenID Connect ?

La session OpenID Connect est "ouverte sur le serveur" si l’étiquette OIDC est verte.

Si l’étiquette OIDC est orange ou rouge, la session OpenID Connect peut être ouverte sur le serveur (vous vous êtes déjà connecté avec le même compte OIDC). L’application n’est pas encore connectée à votre compte OIDC. Essayez de vous reconnecter, vous serez probablement ré-authentifié automatiquement, et l’application reconnectée.

Vous pouvez cliquer sur l’étiquette bleue pour afficher une fenêtre contextuelle contenant plus d’informations.

Si l’étiquette reste rouge de façon durable, cela traduit une panne. Vérifiez la disponibilité du réseau ou contactez l’administrateur.

Que signifie la session OIDC a été / sera détruite ?

La session OIDC est détruite lorsque toutes les références à cette session sont effacées du serveur, soit à l’expiration de la session, soit sur une action de déconnexion globale ou une réaction de protection.

Vous devrez vous authentifier à nouveau (pas ré-authentifier) pour démarrer une nouvelle session.

Si d’autres applications étaient ouvertes dans cette même session, elles seront toutes déconnectées, même si elles étaient ouvertes sur d’autres agents utilisateur ou postes de travail.

Quand la session OIDC peut-elle être détruite ?

![]() lorsque vous "déconnectez toutes vos applications",

lorsque vous "déconnectez toutes vos applications",

![]() lorsque la session OIDC se termine sur le serveur,

lorsque la session OIDC se termine sur le serveur,

![]() si vous vous écartez de la procédure normale,

si vous vous écartez de la procédure normale,

![]() dans certains cas de risque de sécurité.

dans certains cas de risque de sécurité.

Puis-je ouvrir plusieurs sessions OIDC sur différentes stations de travail avec le même compte ?

Oui.

Vous devrez vous authentifier à nouveau.

Puis-je ouvrir plusieurs sessions OIDC avec des comptes différents sur différents navigateurs / postes de travail ?

Avec des comptes OIDC différents : Oui.

Cependant si vous essayez d’utiliser des comptes différents sur un même agent utilisateur (même navigateur, même poste de travail), la session OIDC du premier compte sera détruite, ce qui entraînera des situations d’erreur inattendues, y compris sur d’autres postes de travail.

C’est logique : Single Sign On (SSO) signifie qu’une personne n’utilise qu’un seul compte. Différentes personnes utiliseront différents comptes sur des postes de travail distincts.

Plusieurs personnes peuvent-elles utiliser le même compte ?

Oui. C’est la même chose qu’une personne qui se rend à un poste de travail différent. Tant que les informations d’authentification sont les mêmes, OIDC ne fait pas la différence.

Cela n’est plus vrai s’il existe une reconnaissance biométrique sur les postes de travail.

Que signifie le message "Authorization error : incoherent State (did you prefix URL with ’www.’ ?" ?

L’explication est donnée ici. Parlez-en avec votre administrateur.

Que signifie exactement "Fermer la session OIDC Connect" ?

Lorsque vous fermez explicitement la session OpenID Connect à partir de n’importe quel agent utilisateur sur un poste de travail, la session de l’utilisateur sera définitivement fermée sur le serveur (la session OIDC est détruite). Cela entraînera rapidement la déconnexion de toutes les applications de l’utilisateur considéré (les cookie SLI correspondant à cet utilisateur seront détruits sur tous les agents-utilisateurs avec lesquels il s’était connecté).

On parle également de "déconnexion globale" par opposition à la "déconnexion locale" d’une seule application.

Pourquoi une déconnexion globale ? Ne peut-on pas se déconnecter d’une seule application en laissant les autres connectées ?

La seule raison pour laquelle vous vous déconnectez, c’est que vous quittez votre poste de travail, n’est-ce pas ? La sécurité veut alors que vous soyez déconnecté de toutes les applications.

Si je ferme une application, y-a-t-il fermeture de la session OIDC (déconnexion globale) ?

Non.

La déconnexion de l’application (déconnexion locale) n’entraîne pas la fermeture de la session.

Le mécanisme SLI fera que l’application se re-authentifiera automatiquement dès que vous la ré-utiliserez en ayant besoin d’être connecté (si la session OIDC n’a pas expiré entretemps).

Qu’est-ce que la connexion automatique ?

Le mécanisme SLI fait que, si vous avez connecté une première application, une deuxième application pourra être connectée (avec le même navigateur sur le même station de travail) sans que vous soyez obligé d’entrer à nouveau votre login et votre mot de passe dans un dialogue de connexion. Cependant, il vous faudra tout de même lancer la connexion.

Dans certaines configurations (voyez avec l’administrateur), le simple fait d’ouvrir une nouvelle application (avec le même navigateur sur le même station de travail) la connecte immédiatement.

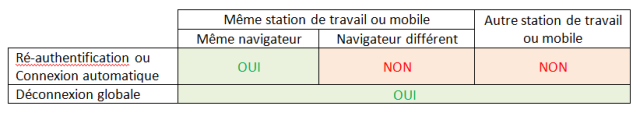

Résumé : ré-authentification et connexion automatique selon l’origine

Le tableau suivant résume les possibilités de la connexion unique (Single Login In, SLI) en fonction de l’origine :

L’application permet une connexion locale (sans passer par OIDC). Si je déconnecte localement, ou si je quitte l’application, y-a-t-il fermeture de la session OIDC (déconnexion globale) ?

Autant dire qu’une telle application n’a alors rien à voir avec OIDC. Donc, non, il n’y aura pas fermeture globale d’une session OIDC.

Les applications spécialement développées pour déléguer l’authentification à OpenID Connect devraient masquer la possibilité de connexion/déconnexion locale.

J’ai quitté mon bureau avec des sessions OIDC toujours ouvertes

Au bout d’un moment, la session OIDC se terminera sur le serveur et toutes les applications connectées avec le compte considéré seront déconnectées. Mais cela peut prendre un certain temps, généralement des heures.

Il suffit de prendre votre smartphone, de vous connecter à n’importe quelle application (enregistrée sur votre serveur OIDC), de vous authentifier avec votre compte OIDC et de vous déconnecter explicitement. La session sera détruite, ainsi toutes les applications seront déconnectées.

Toutefois, veuillez noter que certaines entreprises peuvent choisir d’interdire l’accès depuis l’extérieur ou d’établir des procédures spéciales pour se connecter depuis l’extérieur.

J’ai un identifiant OpenID, puis-je m’en servir ?

Voilà une confusion fréquente : OpenID et OpenID Connect ce n’est pas la même chose !

Un identifiant OpenID permet de vous identifier.

Dans le cadre d’OIDC, différentes méthodes d’identification peuvent être utilisées, au choix des développeurs et des administrateurs des applications clientes. L’identification avec l’identifiant OpenID pourrait être l’une d’elles.

Ok, mais quel est l’avantage d’utiliser Openid Connect par rapport à OpenID ?

Utiliser OpenID (ou quelques autres) pour l’authentification unique (SSO) vous permet de vous identifier. OpenID Connect identifie également l’application avec laquelle vous vous connectez et lui donne une autorisation. OpenID Connect permet également de sécuriser les échanges de données des applications dont les ressources sont réparties dans le Cloud.

OpenID Connect identifie l’utilisateur, l’application et ajoute en plus une portée d’autorisation.

Ces trois données sont liées de manière inviolable au moyen du jeton JWT.

Ceci est très important, car les intrusions ne sont pas seulement causées par des personnes mal intentionnées qui usurpent votre identité, mais également par un logiciel malveillant prétendant être la bonne application.

Personna, MyOpenID ont fermé, alors pourquoi OAuth Server ?

Ces systèmes n’étaient pas fondés sur OAuth 2.0 et n’utilisaient pas le protocole OpenID Connect, qui sont les solutions largement utilisées actuellement, car elles offrent le niveau de sécurité attendu, notamment pour protéger les échanges de données des applications dont les ressources sont réparties dans le Cloud.

De plus, nous espérons que les fonctionnalités étendues de OAuthSD sauront vous séduire.